GuardDog

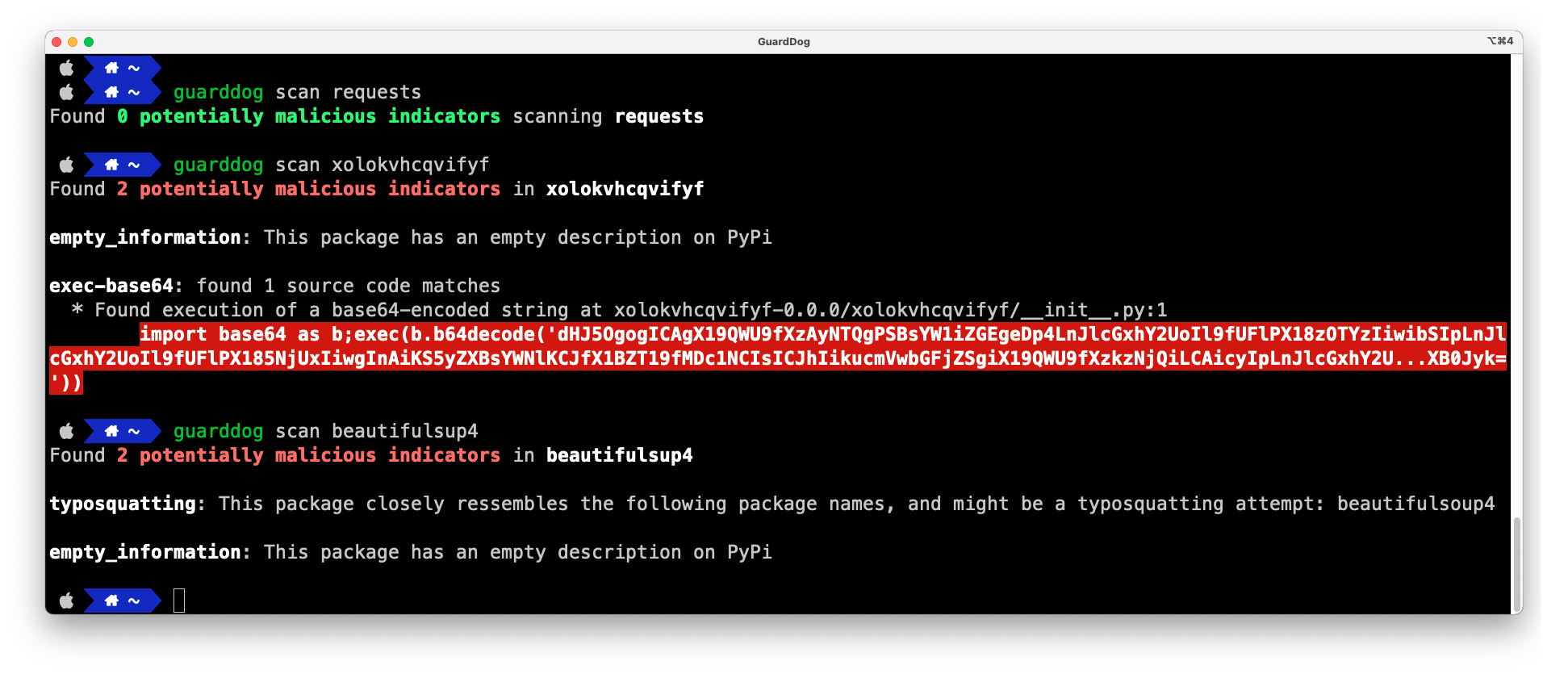

<p align="center"> <img src="https://yellow-cdn.veclightyear.com/835a84d5/188b5b21-0872-4140-acfa-38d075b1cc0f.png" alt="GuardDog" width="300" /> </p>GuardDog 是一个命令行工具,用于识别恶意的 PyPI 和 npm 包或 Go 模块。它通过 Semgrep 规则对包的源代码和元数据运行一系列启发式检查。

GuardDog 可以使用任何可用的启发式方法来扫描本地或远程的 PyPI 和 npm 包或 Go 模块。

入门

安装

pip install guarddog

或使用 Docker 镜像:

docker pull ghcr.io/datadog/guarddog alias guarddog='docker run --rm ghcr.io/datadog/guarddog'

注意:在 Windows 上,唯一支持的安装方法是 Docker。

示例用法

# 扫描 'requests' 包的最新版本 guarddog pypi scan requests # 扫描 'requests' 包的特定版本 guarddog pypi scan requests --version 2.28.1 # 使用 2 个特定的启发式方法扫描 'request' 包 guarddog pypi scan requests --rules exec-base64 --rules code-execution # 使用除一个规则外的所有规则扫描 'requests' 包 guarddog pypi scan requests --exclude-rules exec-base64 # 扫描本地包归档 guarddog pypi scan /tmp/triage.tar.gz # 扫描本地包目录 guarddog pypi scan /tmp/triage/ # 扫描本地文件夹中 requirements.txt 文件引用的每个包 guarddog pypi verify workspace/guarddog/requirements.txt # 扫描 requirements.txt 文件引用的每个包并输出 sarif 文件 - 仅适用于 verify 命令 guarddog pypi verify --output-format=sarif workspace/guarddog/requirements.txt # 将 JSON 输出到标准输出 - 适用于每个命令 guarddog pypi scan requests --output-format=json # 所有命令也适用于 npm 或 go guarddog npm scan express # 以调试模式运行 guarddog --log-level debug npm scan express

启发式方法

GuardDog 包含两种类型的启发式方法:

<!-- BEGIN_RULE_LIST -->PyPI

源代码启发式方法:

| 启发式方法 | 描述 |

|---|---|

| shady-links | 识别包中是否包含指向可疑域名扩展的 URL |

| obfuscation | 识别包是否使用恶意软件常用的混淆方法 |

| clipboard-access | 识别包是否读取或写入剪贴板数据 |

| exfiltrate-sensitive-data | 识别包是否从本地系统读取并泄露敏感数据 |

| download-executable | 识别包是否下载并执行远程二进制文件 |

| exec-base64 | 识别包是否动态执行 base64 编码的代码 |

| silent-process-execution | 识别包是否静默执行可执行文件 |

| dll-hijacking | 识别恶意包是否操纵受信任的应用程序加载恶意 DLL |

| bidirectional-characters | 识别包是否包含双向字符,这可能被用来显示与实际执行不同的源代码。更多信息请参见 https://trojansource.codes/ |

| steganography | 识别包是否从图像中检索隐藏数据并执行 |

| code-execution | 识别 setup.py 文件中是否执行操作系统命令 |

| cmd-overwrite | 识别 setup.py 中的 'install' 命令是否被覆盖,表明在安装包时自动运行的代码 |

元数据启发式方法:

| 启发式方法 | 描述 |

|---|---|

| empty_information | 识别描述字段为空的包 |

| release_zero | 识别发布版本为 0.0 或 0.0.0 的包 |

| typosquatting | 识别与高度流行的包名称相近的包 |

| potentially_compromised_email_domain | 识别包维护者的电子邮件域名(因此包管理器账户)可能已被入侵 |

| unclaimed_maintainer_email_domain | 识别包维护者的电子邮件域名(因此 npm 账户)未被认领且可被攻击者注册 |

| repository_integrity_mismatch | 识别链接的 GitHub 仓库中包含额外意外文件的包 |

| single_python_file | 识别只有单个 Python 文件的包 |

| bundled_binary | 识别捆绑二进制文件的包 |

| deceptive_author | 此启发式方法检测作者是否使用一次性电子邮件 |

npm

源代码启发式方法:

| 启发式方法 | 描述 |

|---|---|

| npm-serialize-environment | 识别包是否序列化 'process.env' 以泄露环境变量 |

| npm-obfuscation | 识别包是否使用恶意软件常用的混淆方法 |

| npm-silent-process-execution | 识别包是否静默执行可执行文件 |

| shady-links | 识别包中是否包含指向可疑域名扩展的 URL |

| npm-exec-base64 | 识别包是否通过 'eval' 动态执行代码 |

| npm-install-script | 识别包是否有自动运行命令的预安装或后安装脚本 |

| npm-steganography | 识别包是否从图像中检索隐藏数据并执行 |

| bidirectional-characters | 识别包是否包含双向字符,这可能被用来显示与实际执行不同的源代码。更多信息请参见 https://trojansource.codes/ |

| npm-dll-hijacking | 识别恶意包是否操纵受信任的应用程序加载恶意 DLL |

| npm-exfiltrate-sensitive-data | 识别包是否从本地系统读取并泄露敏感数据 |

元数据启发式方法:

| 启发式方法 | 描述 |

|---|---|

| empty_information | 识别描述字段为空的包 |

| release_zero | 识别发布版本为 0.0 或 0.0.0 的包 |

| potentially_compromised_email_domain | 识别包维护者的电子邮件域名(因此包管理器账户)可能已被入侵;注意,NPM 的 API 可能不提供关于维护者电子邮件的准确信息,因此这个检测器可能会对 NPM 包造成误报。参见 https://www.theregister.com/2022/05/10/security_npm_email/ |

| unclaimed_maintainer_email_domain | 识别包维护者的电子邮件域名(因此 npm 账户)未被认领且可被攻击者注册;注意,NPM 的 API 可能不提供关于维护者电子邮件的准确信息,因此这个检测器可能会对 NPM 包造成误报。参见 https://www.theregister.com/2022/05/10/security_npm_email/ |

| typosquatting | 识别与高度流行的包名称相近的包 |

| direct_url_dependency | 识别具有直接 URL 依赖的包。通过这种方式获取的依赖项不是不可变的,可能被用来注入不可信的代码或降低可重现安装的可能性。 |

| npm_metadata_mismatch | 识别 npm 包清单和包信息在某些关键字段上存在不匹配的包 |

| bundled_binary | 识别捆绑二进制文件的包 |

| deceptive_author | 此启发式方法检测作者是否使用一次性电子邮件 |

go

源代码启发式方法:

| 启发式方法 | 描述 |

|---|---|

| shady-links | 识别包中是否包含指向可疑域名扩展的 URL |

自定义规则

Guarddog 允许实现自定义源代码规则。 源代码规则位于 guarddog/analyzer/sourcecode 目录下,支持的格式是 Semgrep 或 Yara。

- Semgrep 规则是与语言相关的,Guarddog 将导入所有与用户在 CLI 中选择的生态系统语言匹配的

.yml规则。 - 另一方面,Yara 规则与语言无关,因此所有匹配的

.yar规则都会被导入。

您可以编写自己的规则并将其放入该目录,Guarddog 将允许您像选择或排除任何内置规则一样选择或排除它,并将结果附加到输出中。 例如,您可以创建以下 semgrep 规则:

rules: - id: sample-rule languages: - python message: 规则匹配时的输出信息 metadata: description: CLI 帮助中使用的描述 patterns: 在此处添加您的规则启发式 severity: WARNING

然后您需要将其保存为 sample-rule.yml,并注意 id 必须与文件名匹配。

对于 Yara,您可以创建以下规则:

rule sample-rule

{

meta:

description = "输出信息中使用的描述"

target_entity = "file"

strings:

$exec = "exec"

condition:

1 of them

}

然后您需要将其保存为 sample-rule.yar。

请注意,在这两种情况下,规则 id 都必须与文件名匹配。

在 GitHub Action 中运行 GuardDog

将 GuardDog 集成到您的 CI 流程中最简单的方法是利用 SARIF 输出格式,并将其上传到 GitHub 的代码扫描功能。

使用这种方法,您可以获得:

- 基于 GuardDog 扫描输出的自动 pull request 评论

- 直接在 GitHub UI 中内置的误报管理

使用 GuardDog 的示例 GitHub Action:

name: GuardDog on: push: branches: - main pull_request: branches: - main permissions: contents: read jobs: guarddog: permissions: contents: read # 用于 actions/checkout ��获取代码 security-events: write # 用于 github/codeql-action/upload-sarif 上传 SARIF 结果 name: 扫描依赖项 runs-on: ubuntu-latest steps: - uses: actions/checkout@v4 - name: 设置 Python uses: actions/setup-python@v5 with: python-version: "3.10" - name: 安装 GuardDog run: pip install guarddog - run: guarddog pypi verify requirements.txt --output-format sarif --exclude-rules repository_integrity_mismatch > guarddog.sarif - name: 将 SARIF 文件上传到 GitHub uses: github/codeql-action/upload-sarif@v3 with: category: guarddog-builtin sarif_file: guarddog.sarif

开发

运行 GuardDog 的本地版本

使用 pip

- 确保已安装

>=python3.10 - 克隆仓库

- 创建虚拟环境:

python3 -m venv venv && source venv/bin/activate - 安装依赖:

pip install -r requirements.txt - 使用

python -m guarddog运行 GuardDog

使用 poetry

- 确保 poetry 有一个

python >=3.10的环境poetry env use 3.10.0 - 安装依赖

poetry install - 运行 guarddog

poetry run guarddog或poetry shell然后运行guarddog

单元测试

运行所有单元测试:make test

运行针对 Semgrep 规则的单元测试:make test-semgrep-rules(测试在这里)。这些测试使用测试 Semgrep 规则的标准方法。

运行针对包元数据启发式的单元测试:make test-metadata-rules(测试在这里)。

基准测试

您可以在合法和恶意包上运行 GuardDog 来确定误报和漏报。请参见 ./tests/samples

代码质量检查

运行类型检查器:

mypy --install-types --non-interactive guarddog

运行代码风格检查器:

flake8 guarddog --count --select=E9,F63,F7,F82 --show-source --statistics --exclude tests/analyzer/sourcecode,tests/analyzer/metadata/resources,evaluator/data flake8 guarddog --count --max-line-length=120 --statistics --exclude tests/analyzer/sourcecode,tests/analyzer/metadata/resources,evaluator/data --ignore=E203,W503

维护者

作者:

致谢

灵感来源:

- Backstabber's Knife Collection: A Review of Open Source Software Supply Chain Attacks

- What are Weak Links in the npm Supply Chain?

- A Survey on Common Threats in npm and PyPi Registries

- A Benchmark Comparison of Python Malware Detection Approaches

- Towards Measuring Supply Chain Attacks on Package Managers for Interpreted Languages

编辑推荐精选

扣子-AI办公

职场AI,就用扣子

AI办公助手,复杂任务高效处理。办公效率低?扣子空间AI助手支持播客生成、PPT制作、网页开发及报告写作,覆盖科研、商业、舆情等领域的专家Agent 7x24小时响应,生活工作无缝切换,提升50%效率!

堆友

多风格AI绘画神器

堆友平台由阿里巴巴设计团队创建,作为一款AI驱动的设计工具,专为设计师提供一站式增长服务。功能覆盖海量3D素材、AI绘画、实时渲染以及专业抠图,显著提升设计品质和效率。平台不仅提供工具,还是一个促进创意交流和个人发展的空间,界面友好,适合所有级别的设计师和创意工作者。

码上飞

零代码AI应用开发平台

零代码AI应用开发平台,用户只需一句话简单描述需求,AI能自动生成小程序、APP或H5网页应用,无需编写代码。

Vora

免费创建高清无水印Sora视频

Vora是一个免费创建高清无水印Sora视频的AI工具

Refly.AI

最适合小白的AI自动化工作流平台

无需编码,轻松生成可复用、可变现的AI自动化工作流

酷表ChatExcel

大模型驱动的Excel数据处理工具

基于大模型交互的表格处理系统,允许用户通过对话方式完成数据整理和可视化分析。系统采用机器学习算法解析用户指令,自动执行排序、公式计算和数据透视等操作,支持多种文件格式导入导出。数据处理响应速度保持在0.8秒以内,支持超过100万行数据的即时分析。

TRAE编程

AI辅助编程,代码自动修复

Trae是一种自适应的集成开发环境(IDE),通过自动化和多元协作改变开发流程。利用Trae,团队能够更快速、精确地编写和部署代码,从而提高编程效率和项目交付速度。Trae具备上下文感知和代码自动完成功能,是提升开发效率的理想工具。

AIWritePaper论文写作

AI论文写作指导平台

AIWritePaper论文写作是一站式AI论文写作辅助工具,简化了选题、文献检索至论文撰写的整个过程。通过简单设定,平台可快速生成高质量论文大纲和全文,配合图表、参考文献等一应俱全,同时提供开题报告和答辩PPT等增值服务,保障数据安全,有效提升写作效率和论文质量。

博思AIPPT

AI一键生成PPT,就用博思AIPPT!

博思AIPPT,新一代的AI生成PPT平台,支持智能生成PPT、AI美化PPT、文本&链接生成PPT、导入Word/PDF/Markdown文档生成PPT等,内置海量精美PPT模板,涵盖商务、教育、科技等不同风格,同时针对每个页面提供多种版式,一键自适应切换,完美适配各种办公场景�。

潮际好麦

AI赋能电商视觉革命,一站式智能商拍平台

潮际好麦深耕服装行业,是国内AI试衣效果最好的软件。使用先进AIGC能力为电商卖家批量提供优质的、低成本的商拍图。合作品牌有Shein、Lazada、安踏、百丽等65个国内外头部品牌,以及国内10万+淘宝、天猫、京东等主流平台的品牌商家,为卖家节省将近85%的出图成本,提升约3倍出图效率,让品牌能够快速上架。

推荐工具精选

AI云服务特惠

懂AI专属折扣关注微信公众号

最新AI工具、AI资讯

独家AI资源、AI项目落地

微信扫一扫关注公众号